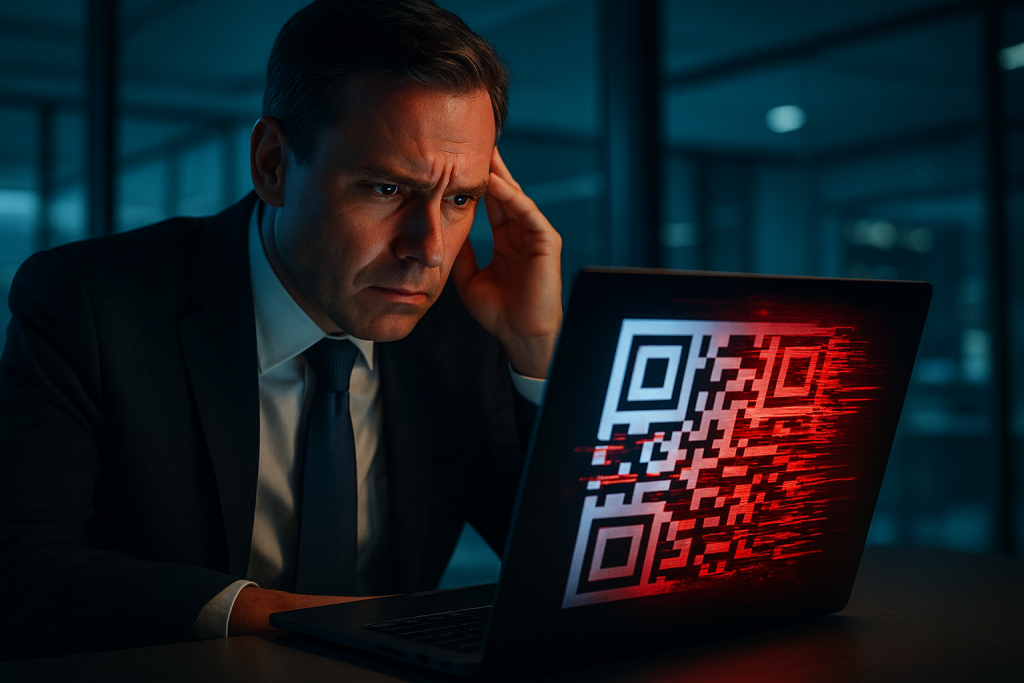

Una nueva campaña de phishing dirigida a empleados en América Latina está utilizando correos electrónicos falsos con códigos QR para capturar credenciales corporativas. La táctica supera filtros tradicionales y representa un riesgo significativo en entornos laborales.

¿Cómo funciona la estafa?

- Correos supuestamente enviados por Recursos Humanos, totalmente personalizados e incluyendo nombre del empleado, insignias de “remitente verificado” y un adjunto con formato de “Manual del Empleado” insertado como imagen para evadir detección automática.

- El archivo final tiene un código QR malicioso: al escanearlo, el usuario es redirigido a una página fraudulenta donde debe ingresar su usuario y contraseña corporativos.

Qué hace que sea tan peligroso

- La personalización evita sospechas: nombres reales y apariencia profesional.

- El uso de QR evita que los filtros detecten URLs maliciosas explícitas.

- En América Latina, el 20 % de los usuarios desconoce cómo identificar correos fraudulentos, según datos de Kaspersky.

¿Qué es el “quishing”?

- Técnica reciente que combina “QR” y phishing: códigos QR dirigidos a sitios falsos para robar datos o instalar malware.

- Estudios muestran que los emails con QR maliciosos tienen una efectividad similar a los phishing tradicionales, pero son más difíciles de detectar automáticamente.

Riesgos para la empresa

- Acceso no autorizado: desde correo electrónico hasta VPN, sistemas internos y datos confidenciales.

- Vulnerabilidad interna: un solo empleado puede comprometer toda la red corporativa.

- Evasión tecnológica: filtros antispam o antivirus pueden no detectar estos ataques sofisticados que utilizan imágenes en lugar de texto.

Recomendaciones de prevención clave

- Verificar siempre el remitente real, incluso si el correo parece legítimo.

- Evitar escanear códigos QR sin contexto claro o sin confirmación previa del remitente.

- Usar lectores QR que previsualicen la URL de destino antes de abrirla.

- Implementar autenticación de dos factores (2FA) para minimizar riesgos ante filtraciones de credenciales.

- Capacitación constante del personal: simulaciones reales de quishing, entrenamiento sobre ingeniería social y señales de alerta.

- Seguridad en el correo corporativo: soluciones avanzadas que analicen reputación de remitentes y comportamiento del mensaje.

Reflexión final: Preparación frente a amenazas emergentes

Estamos ante una evolución del phishing donde la combinación de personalización, ingeniería social e innovación tecnológica eleva el nivel del riesgo corporativo. Este tipo de ataque requiere una defensa que vaya más allá de filtros tradicionales y que incluya educación continua, herramientas de seguridad avanzadas y prácticas rigurosas en el manejo del correo electrónico.

Proteger los canales de comunicación internos acepta una dimensión empresarial estratégica: prevenir fugas de información, preservar la reputación institucional y asegurar la continuidad operativa.